Znaczenie ciągłego monitorowania sieci

Ciągłe monitorowanie sieci i analiza ruchu są kluczowymi elementami do zachowania odpowiedniego poziomu cyberbezpieczeństwa. Monitorowanie sieci jest często opisywane jako umożliwienie administratorom i menedżerom bezpieczeństwa zobaczenie i zrozumienie kontekstu każdego pakietu, który wchodzi i opuszcza sieć korporacyjną, aby szybko rozpoznawać anomalie i identyfikować potencjalnie niechcianą aktywność sieciową.

Oprócz ogólnej gotowości, stały monitoring sieci jest również kluczowym elementem wykrywania incydentów bezpieczeństwa. Zbyt często włamania do sieci są wynikiem użytkownika, który kliknie coś w wiadomości e-mail, co prowadzi do naruszenia konta użytkownika. Następnie, przez kilka dni lub tygodni, dziesiątki milionów rekordów pracowników lub klientów są wysyłane z sieci do adresu IP znajdującego się tysiące kilometrów dalej. Kilka miesięcy później operator sieci zda sobie sprawę, że doszło do włamania.

Ciągłe monitorowanie sieci mogło przerwać ten łańcuch wydarzeń w kilku miejscach i zapewnić wczesne wykrycie poprzez identyfikację szkodliwych linków w wiadomości e-mail poprzez monitorowanie protokołu SMTP (Simple Mail Transfer Protocol), a następnie zapobieganie wyświetlaniu odsyłaczy w wiadomości e-mail użytkownika. Ponadto po kliknięciu złośliwego linku, monitorowanie HTTP może zablokować wychodzące połączenie ze złośliwym serwerem WWW. Kiedy 25 milionów rekordów jest eksportowanych z bazy danych i opuszcza sieć, monitorowanie warstwy 3 może wywołać alert i zablokować eksport danych lub zabezpieczenie bazy danych może zablokować transakcję.

Termin monitorowanie sieci ma szeroki zakres interpretacji, w tym:

- skanowanie luk w zabezpieczeniach,

- przechwytywanie i analizę pakietów,

- debugowanie sieciowe,

- systemy zarządzania siecią, które automatyzują wykrywanie urządzeń sieciowych,

- narzędzia protokołu Simple Network Management Protocol,

- narzędzia badania wydajności sieci i inne.

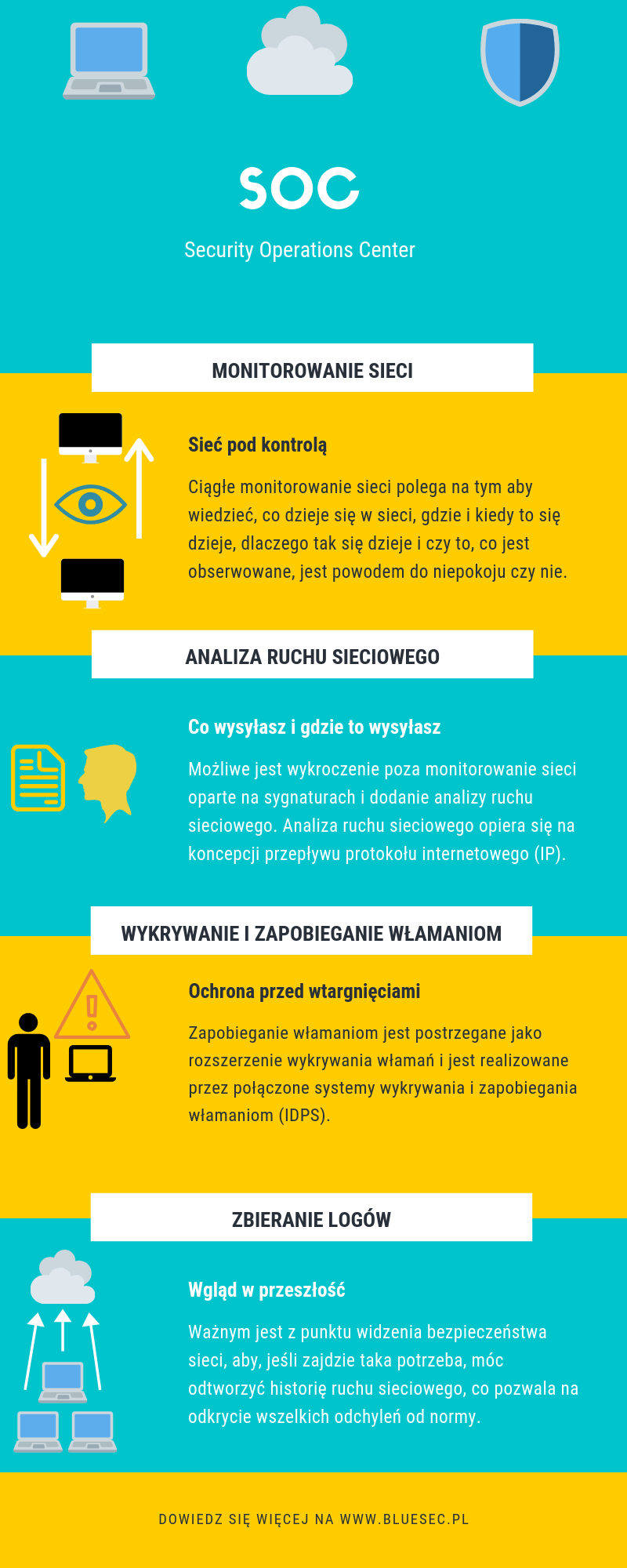

W tym artykule monitorowanie sieci oznacza te elementy, które administratorzy mogą obserwować, aby poprawić swój poziom świadomości sytuacyjnej w odniesieniu do operacji sieciowych. Innymi słowy, ciągłe monitorowanie sieci polega na tym, aby wiedzieć, co dzieje się w sieci, gdzie i kiedy to się dzieje, dlaczego tak się dzieje i czy to, co jest obserwowane, jest powodem do niepokoju czy nie.

Architektura bezpieczeństwa informacji

Architektura bezpieczeństwa informacji jest niezbędnym czynnikiem umożliwiającym skuteczne monitorowanie sieci. Bezpieczna architektura sieci zawiera między innymi bezpieczną bramę, w której skonsolidowano wszystkie zewnętrzne połączenia sieciowe, aby zapewnić widoczność całego ruchu sieciowego. Ta bezpieczna brama zawiera wspólne produkty i usługi bezpieczeństwa, takie jak zapory sieciowe; systemy wykrywania i zapobiegania włamaniom; proxy aplikacji dla SMTP, HTTP/S i FTP; oprogramowanie antywirusowe i antymalware; i filtrowanie spamu.

Łącząc wszystkie połączenia zewnętrzne za pośrednictwem bezpiecznej bramy, można rozpocząć monitorowanie tego ruchu pod kątem zagrożeń. Po rozpoczęciu monitorowania sieci pojawia się nowe pytanie – jak odróżnić ruch sieciowy od niechcianego i złośliwego ruchu.

Wiele, a być może większość działających dziś sieci nie jest produktem dobrego planu wdrożenia. Sieci będące dziś w użyciu są wynikiem dziesięcioleci reagowania na żądania zapewnienia dostępu do najnowszych technologii: poczta elektroniczna w latach siedemdziesiątych i osiemdziesiątych, dostęp do sieci World Wide Web rozpoczynający się w latach 90. i itd. W rezultacie wielu architektów sieci i administratorów ma niedoskonałe pojęcie o tym, jak konfiguruje się ich sieci, które protokoły powinny być w użyciu, jakie rodzaje ruchu są oczekiwane w sieci, między którymi punktami końcowymi ruch powinien działać oraz ich ilością.

Podstawowe operacje sieciowe

Aby poradzić sobie z brakiem zrozumienia, co stanowi normalny ruch sieciowy, należy stworzyć linię bazową bieżącego ruchu. Minimalnym wskaźnikiem jest miara wykorzystania przepustowości lub obciążenia sieci.. Narzędzie open source, takie jak Multi Router Traffic Grapher, może monitorować wykorzystanie przepustowości i zapewnić informację o podstawowym poziomie obciążenia sieci. Po ustaleniu linii bazowej, ciągły monitoring sieci umożliwia szukanie zmian lub odchyleń od linii bazowej, które mogą oznaczać podejrzane działania.

Intrusion detection and prevention systems

Systemy wykrywania włamań i zapobiegania wtargnięciom są często wykorzystywane jako centrum monitorowania sieci.

System wykrywania włamań (IDS) to urządzenie lub aplikacja monitorująca segment sieci lub system hosta pod kątem naruszeń zasad bezpieczeństwa lub dowodów na szkodliwą lub niechcianą aktywność lub ruch. Gdy IDS ustali, że nastąpiło włamanie, rejestruje informacje o włamaniu i może wysłać alarm lub alert.

System zapobiegania włamaniom jest podobny do IDS, z tym wyjątkiem, że działa w sieci i może blokować podejrzane szkodliwe działania przez blokowanie szkodliwych pakietów, resetowanie połączeń lub blokowanie adresu IP. Obecnie zapobieganie włamaniom jest postrzegane jako rozszerzenie wykrywania włamań i jest realizowane przez połączone systemy wykrywania i zapobiegania włamaniom (IDPS).

Systemy IDPS są uważane za obowiązkowy rodzaj monitorowania sieci, ale mają poważne braki. Większość systemów włamań polega na wykrywaniu wzorów lub sygnatur w celu wykrycia wtargnięcia. Bez poprawnych sygnatur zainstalowanych w bazie danych IDPS włamanie nie spowoduje alertu. Nowe lub nieznane ataki, dla których nie istnieją podpisy IDPS, również nie wywołują alertów.

Systemy IDPS, które próbują zidentyfikować anomalie lub odchylenia od linii bazowej ruchu sieciowego, mogą być używane z IDPS bazującym na sygnaturach w celu poprawy wykrywania. Systemy IDPS, które wykorzystują wykrywanie anomalii często powodują wiele fałszywych alarmów, co utrudnia ich zarządzanie.

Analiza ruchu sieciowego

Możliwe jest wykroczenie poza monitorowanie sieci oparte na sygnaturach i dodanie analizy ruchu sieciowego. Analiza ruchu sieciowego opiera się na koncepcji przepływu protokołu internetowego (IP). Przepływ IP to zestaw atrybutów pakietów protokołu. Atrybuty to tożsamość pakietu IP lub fingerprint pakietu i określają, czy pakiet jest unikalny, czy podobny do innych pakietów. Kluczową zaletą analizy przepływu IP jest to, że treść (zawartość) komunikacji nie musi być obserwowana, umożliwiając analizę zaszyfrowanego ruchu.

Zwykle przepływ IP opiera się na zestawie atrybutów pakietów IP, w tym adres źródłowy IP, adres docelowy IP, port źródłowy, port docelowy, typ protokołu warstwy 3 i interfejs routera lub przełącznika.

Wszystkie pakiety o tym samym źródłowym i docelowym adresie IP, porcie źródłowym i docelowym, interfejsie protokołu i klasie usługi są zgrupowane w przepływie, a pakiety i bajty są rejestrowane. Korzystając z tych informacji, można ustalić linię bazową dla normalnego zachowania sieci, a następnie zidentyfikować nieoczekiwane lub niepożądane zachowanie, w tym ataki.

Na przykład, jeśli użytkownik zacznie przesyłać duże ilości danych przez e-mail, możliwe będzie wykrycie tego zachowania przy analizie ruchu sieciowego. Protokół IPFIX firmy Cisco NetFlow lub Internet Engineering Task Force może zapewnić ten typ danych do analizy ruchu.